1. 문제 설명

csrf 취약점을 이용하여 flag 값을 획득하는 문제이다. 이전에 풀어본 csrf 문제와 비슷하게 풀이하면 문제가 손쉽게 풀릴 것으로 생각한다.

밑 링크는 csrf-1 문제 풀이이다.

Dreamhack csrf-1 문제 풀이

1. 문제 설명csrf 취약점을 이용하여 FLAG값을 얻어내는 문제이다. 기존에 풀이했었던 xss와 동일한 방식으로 생각해보면 되지 않을까 싶다. 2. 문제 풀이간단하게 기존 Web 문제랑 동일한 형식으로

mori.ee

2. 문제 풀이

위와 같이 드림핵에서 제공하는 웹해킹의 기본적인 홈페이지 틀이다.

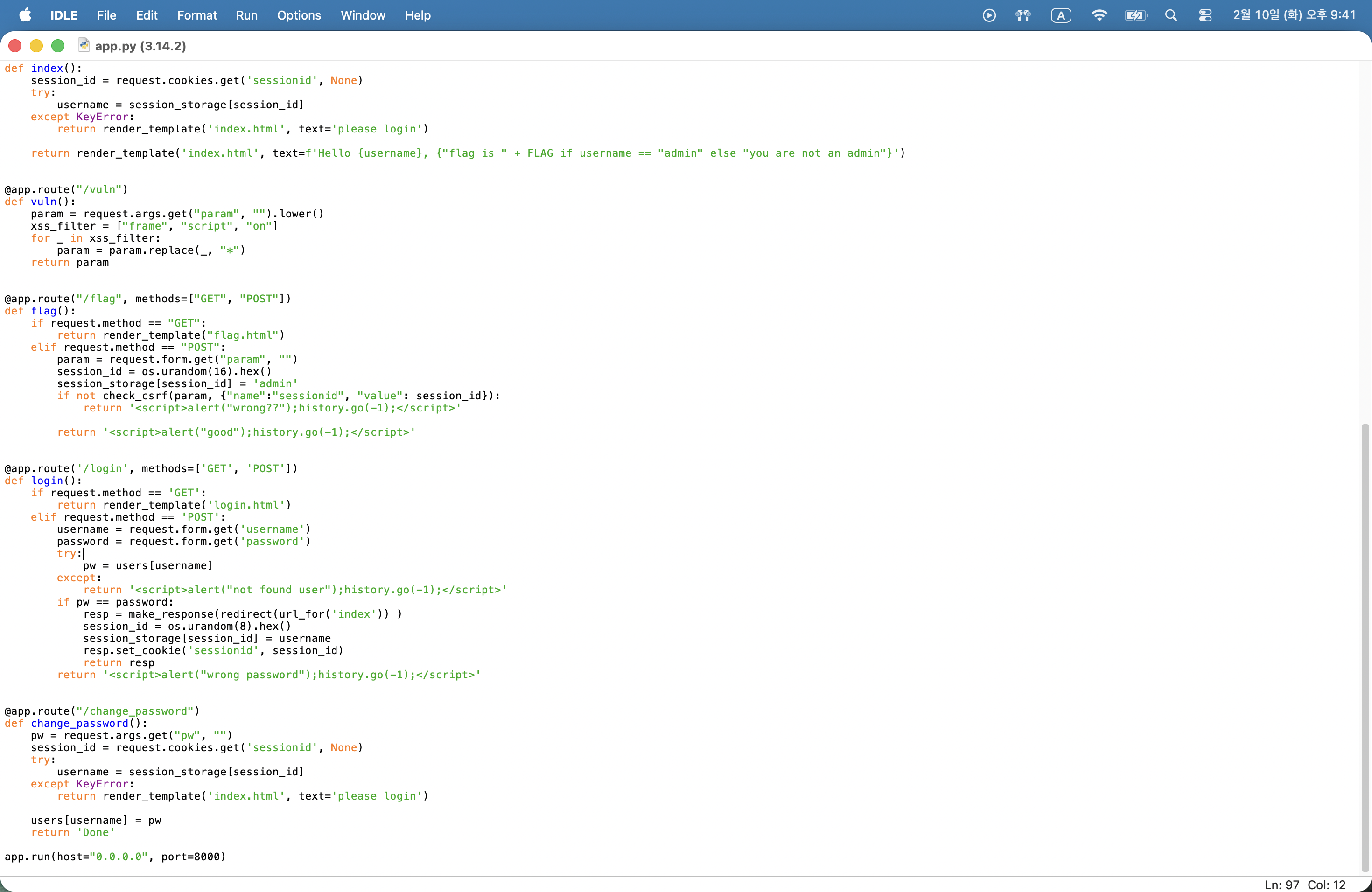

vuln(csrf)를 클릭했을 때, 위와 같이 나타나는데, script가 *로 치환된 것을 확인할 수 있다.

위 소스코드를 잘 보면 change_password부분이 있는 것을 확인할 수 있다. 즉 change_password에 접근하여 비밀번호를 바꾸고 로그인 하게되면 flag값이 출력되는 것이라는 것을 알 수 있다.

먼저 소스코드에 주어진 id : guest, pw : guest로 로그인하였을 때, admin이 아니라면서 flag는 뜨지 않는 것을 볼 수 있다.

csrf-1처럼 img태그를 사용해서 우회하면 쉽게 문제 풀이가 가능할 것이다.

<img src = '/change_password?pw=1'>로 우회하여 비밀번호를 1로 바꿔보았을 때, good이라고 뜨며 정상적으로 실행이 된 것 같다.

바꾼대로 username에는 admin, password에는 1을 눌러 로그인을 눌러본다.

정상적으로 비밀번호가 바뀌었는지, flag값이 뜬 것을 확인할 수 있다.

3. 문제 정리

앞서 풀어보았던 csrf-1 문제와 동일하게 img태그로 우회하여 풀이하면 되는 문제였다.

'컴퓨터 > Dreamhack' 카테고리의 다른 글

| Dreamhack XSS Filtering Bypass 문제 풀이 (0) | 2026.02.19 |

|---|---|

| Dreamhack image-storage 문제 풀이 (0) | 2026.02.11 |

| Dreamhack csrf-1 문제 풀이 (0) | 2026.01.24 |

| Dreamhack xss-2 문제 풀이 (0) | 2026.01.23 |

| Dreamhack simple_sqli 문제 풀이 (0) | 2026.01.14 |

댓글