1. 문제 설명

예전에 풀었던 xss-1 문제랑 비슷하게 풀이하면 될 것으로 판단된다.

xss-1 문제는 하단 링크를 참조

Dreamhack xss-1 문제 풀이

1. 문제 설명XSS 취약점 이용, flag.txt와 FLAG 변수에 플래그 값이 있음을 확인한다. 2. 문제 풀이from flask import Flask, request, render_templatefrom selenium import webdriverfrom selenium.webdriver.chrome.service import Serviceim

mori.ee

2. 문제 풀이

가장 먼저 app.py 파일을 다운로드 받아 확인해봤는데, xss-1 문제와 별반 다를바가 없다.

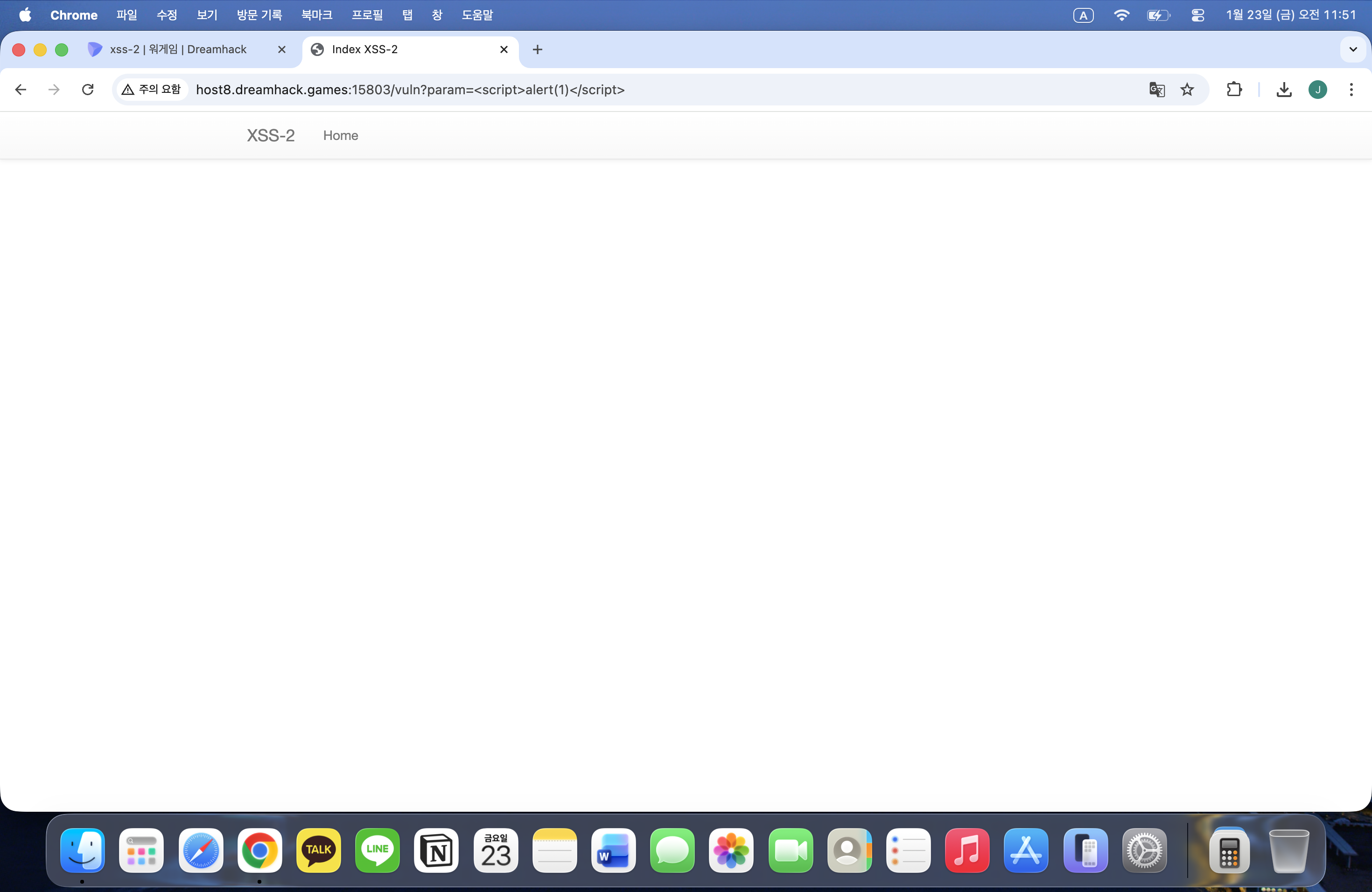

처음 홈페이지에 들어 왔는데, vuln?param=<script>alert(1)</script>가 먹히지 않음을 확인하였다. xss-1과는 이점이 다른거 같다.

memo에 들어가면 다음과 같이 똑같이 스크립트를 출력해주는 부분이 있다.

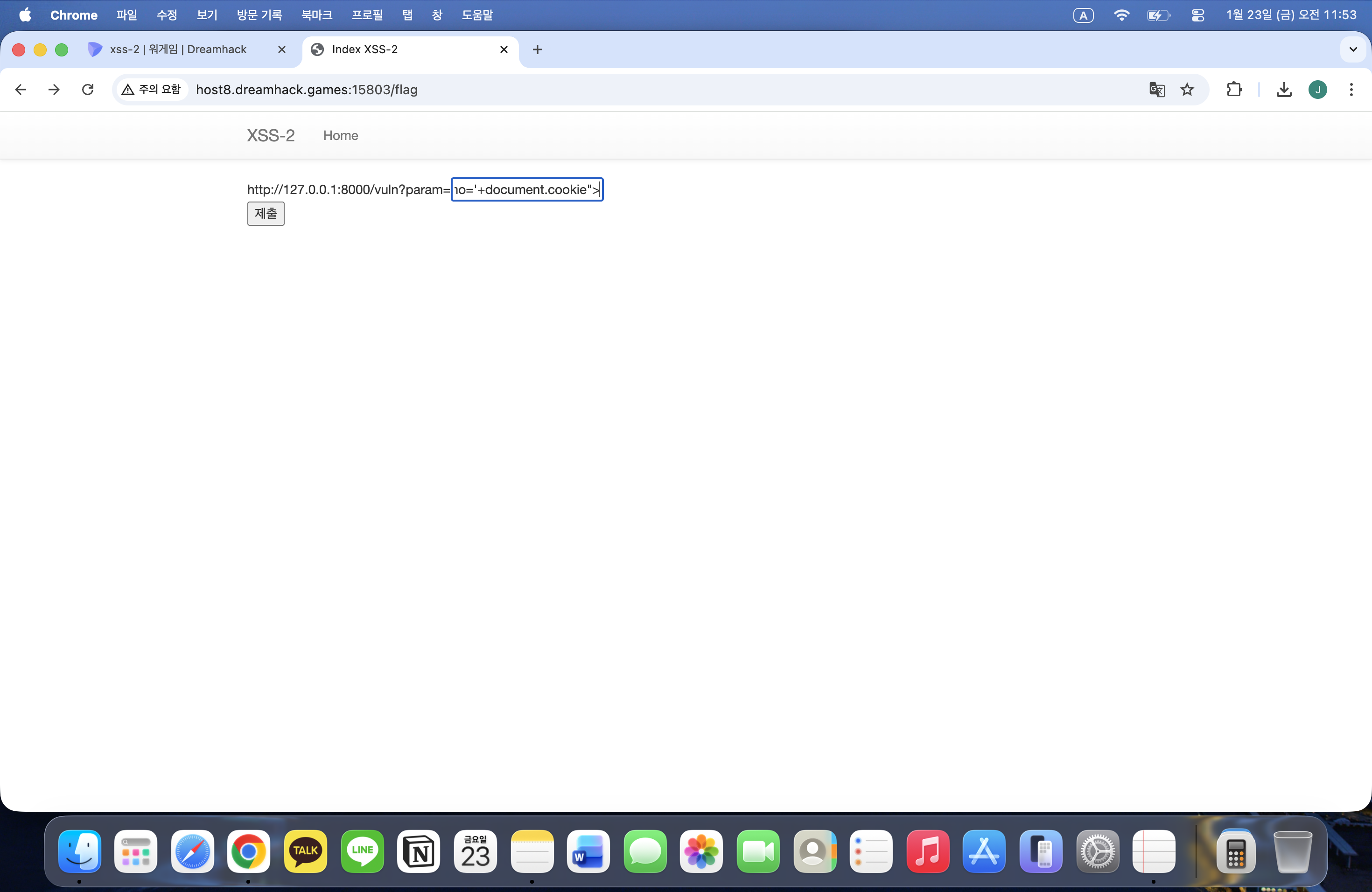

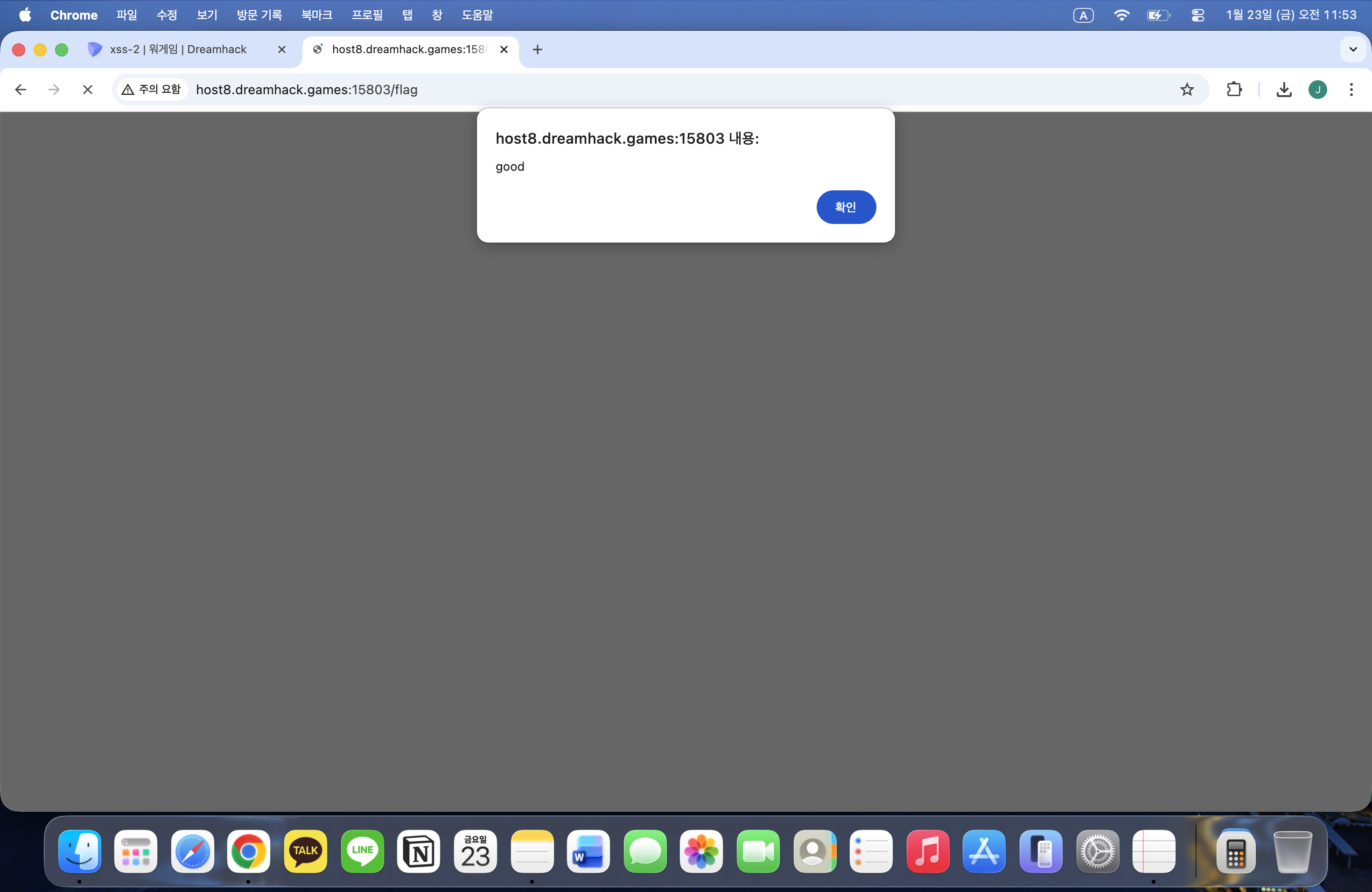

<script>가 작동되지 않아, img를 사용하면 정상적으로 작동될까 고민하다가 해보기로 하였다. <img src=x onerror='alert(test)'></img>를 flag의 param 뒤에 넣었을때, good이라고 뜨는 것을 확인할 수 있다. 즉 제대로 작동되었다는 이야기로, img를 사용하여 우회하면 될 것 같다.

<img src=x onerror="location.href='/memo?memo='+document.cookie">를 입력하여 xss로 문제를 풀이하면 될 것 같다. flag에 넣어본 결과 정상적으로 실행됨을 확인할 수 있다.

다시 memo에 들어갔을때, flag값이 정상적으로 출력되어 있음을 확인할 수 있다.

3. 정리

xss-1과 비슷하지만, img를 이용하여 우회해서 flag를 출력하는 문제였다.

'컴퓨터 > Dreamhack' 카테고리의 다른 글

| Dreamhack csrf-2 문제 풀이 (0) | 2026.02.10 |

|---|---|

| Dreamhack csrf-1 문제 풀이 (0) | 2026.01.24 |

| Dreamhack simple_sqli 문제 풀이 (0) | 2026.01.14 |

| Dreamhack web-misconf-1 문제 풀이 (0) | 2026.01.13 |

| Dreamhack Carve Party 문제 풀이 (0) | 2026.01.06 |

댓글